IPSec VPN介绍

IPSec通过添加新的预定义头部对网络层以上数据的提供保护。

| Layer2 | Layer3IP | IPSec头部 | TCP | FTP | data |

注:红色为加密部分

IPSec VPN存在两种类型,一种为LAN-to-LAN,一种为Remote-Access。

LAN-To-LAN(Site-To-Site L2L)

L2L通过在不同站点间建立IPSec Tunnel来完成来实现不通站点间的三层通讯并且提供安全保护。

Remote-Access

Remote-Access通过Client的VPN软件连接Site路由器(Firewall)VPN网关来访问Site内部资源。

IPSec 保护模式

IPSec提供了两种数据包封装类型及工作模式。

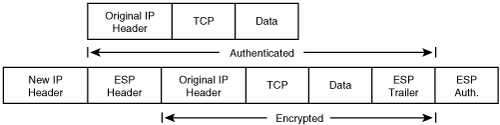

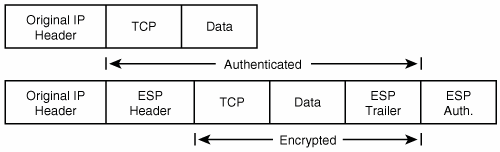

ESP Transport Mode:

传输模式保护原始IP头部后面的数据,在原始IP头和payload间插入IPSec头部(ESP或AH)。典型应用为端到端的会话,并且要求原始IP头部全局可路由。

ESP Transport数据包封装图解:

ESP Tunnel Mode:

隧道模式保护所有IP数据并封装新的IP头部,不使用原始IP头部进行路由。在IPSec头前加入新的IP头部源目为IPSec peer地址。并允许RFC1918(私有地址)规定的地址参与VPN穿越互联网。

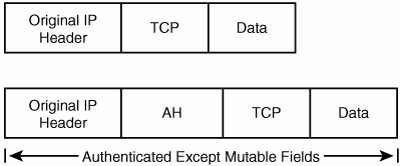

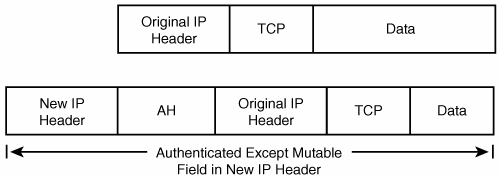

AH Transport Mode:

AH Tunnel Mode:

两种IPSec协议

Encapsulating Security Payload (ESP)

- 主流IPSec协议

- 应用场景:L2L、Remote Access

- 工作在网络层

- 提供加密和完整性校验

- 可以穿越特定的NAT(通过额外Feature:NAT-T)

Authentication Header(AH)

- 非主流IPSec协议

- 应用场景:P2P(IPv6环境)

- 工作在网络层

- 提供完成性校验

- 不支持NAT环境

如何区分两种模式

首先在IPSec VPN存在两个概念,一个为通讯点,一个为加密点。通讯点位发出的为不加密的数据,加密点为经过设备就进行了IPSec封装。当加密点不等于通讯点时为tunnel Mode。当加密点等于通讯点则为Transport Mode。

IPSec VPN组成部分

IPSec有是三个主要协议组成

- Internet Key Exchange (IKE) protocol:提供了协商安全参数的框架,建立认证的密钥

- Encapsulating Security Payload (ESP) protocol:提供了框架用于加密、认证、保据保

- Authentication Header (AH) protocol:为验证和保护数据提供了一个框架

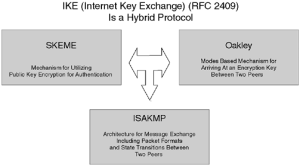

Internet Key Exchange (IKE)

IKE互联网密钥交换协议负责在两个对等体之间协商一条隧道, IKE在IPSec中的主要作用为:

- 协商协议参数

- 交换公共密钥

- 认证对端

- 管理密钥和后续密钥的交换

IKE类型与IPSec是一个复合的协议,包含三个不同的协议:

- Secure Key Exchange Mechanism (SKEME):定义了以认证为目的的公共密钥加密的机制

- Key Determination Protocol (OAKLEY):提供在两个IPSEC对等体间达成相同加密密钥的基本模式的机制

- Internet Security Association and Key Management Protocol (ISAKMP):定义了消息交换的体系结构,包括两个IPSEC对等体分组形式和状态转变(定义封装格式和协商包交换的方式)

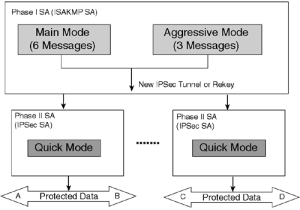

IKE协议存在两个阶段三个模式如图:

在两个IPSec 对等体间使用Main-mode交换通过6个报文来完成.如果使用Aggressive mode的话则需要三个报文完成阶段1的交换.阶段2的Quick-mode则需要在两个对等体间通过另外三个报文完成交换。

两个阶段三种模式在IPSec Session中的描述:

- 感兴趣流(ACL)触发了Interface的Crypto MAP后激发IPSec Session。

- IKE第一阶段使用Main-Mode或Aggressive-mode协商,结果产生两个对等体间的IKE的Security Association(SA)。

- IKE第二阶段使用Quick-mode协商,结果在两个对等间产生IPSec SA(一入向解密一出向加密)

- 双方使用ESP或AH封装在隧道中进行数据传输

IKE两个阶段职责

- 通过Main-Mode或Aggressive-Mode协商一个安全的认证隧道

- 通过Quick-Mode协商IPSec用于后续真实数据加解密的SA

第一阶段主要作用(Main-Mode或Aggressive-Mode)

- 协商一组一致的参数,用于两个对等体间Main-Mode部分报文(4-5报文)和Quick-Mode所有报文交换的认证和加密。(1-4报文为明文,5-9报文为密文)

- 认证两端对等体

- 产生用于加密实际数据的密钥

所有信息的协商在Main-mode或Aggressive-Mode中进行,包含下一阶段加密实际数据的密钥,和IKE或ISAKMP的SA,任意两个对等体只有一个IKE或ISAKMP的SA。

第二阶段(Quick-Mode)主要作用

Quick-Mode的主要作用是在两个对等体间协商一组一致的参数来创建IPSec SA用于真实数据的加解密,并且在此进行PFS(Perfect forward secrecy),PFS及在Quick-Mode从新做DH的交换,产生新的密钥用于IPSec数据的加密

安全关联Security Association(SA)

- “安全联盟”(IPSec术语,简称为SA)是构成IPSec的基础。SA是两个同心实体经协商建立的一种协定。它们决定了用来保护数据包安全的IPSec协议、转码方式、密钥以及密钥的有效存在时间等等。任何IPSec实施方案始终会构造一个SA数据库(SADB),由它来维护IPSec协议用来保障数据包安全的SA记录。

- SA是单向的。如果两个主机(比如A和B)正在通过ESP进行安全通信,那么主机A就需要一个SA,即SA(Out),用来处理外发的数据包;另外还需要有一个不同的SA,即SA(IN)用来处理进入的数据包。主机A的(Out)和主机B的SA(in)将共享相同的加密参数(比如密钥)。

- SA还是(与协议相关)的。每种协议都有一个SA。那么主机A和B同时通过AH和ESP进行安全通信,那么每个主机都会针对每一种协议来构建SA即4个两对SA。

ISAKMP/IKE SA在对两个对等体间只存在一个,show的结果也是一样的,因为IKE得发起方和响应方是唯一的。![]()

![]()

谁先发起的谁就是发起方。不存在IPSec SA中的返回数据包会颠倒源目进行加解密。加解密是通过报文Cookies来标示。Cookie会一直沿用9个包结束。![]()

IKE协商过程

IKE第一阶段存在两种模式,两种模式在不同环境下应用,应用原则为Remote-Access 使用预共享密钥为Aggressive-Mode(For Cisco 其余厂商基本都是可以选择使用哪种模式),其余全部是Main-Mode。

Main-Mode 6个报文交换

IKE第一阶段Messages 1、2作用

协商用于产生ISAKMP SA的安全参数,ISAKMP SA用于后续5-9包的加密和完整性效验和认证。

在两个报文交换前,发起方和响应方必须计算出标示报文的Cookie。发起方首先计算出自身的cookies放入ISAKMP中Initiator cookies中,Responder cookies值为0000000.接收方收到后报文后计算出自身的cookies填入responder cookies位置,进行第二个报文的回复。这个cookies一直沿用到9个包结束。

产生Cookies过程:

产生initiator cookies:八字节的伪随机数用于anti-clogging

CKY-I= md5{src_ip, dest_ip}, random number, time, and date

产生responder cookies:八字节的伪随机数用于anti-clogging

CKY-I= md5{src_ip, dest_ip}, random number, time, and date

在对等体之间产生伪随机数用于防止中间人的DOS攻击, cookies是基于每个对等体的唯一标示符因此防止了重放攻击。

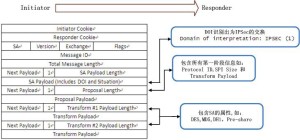

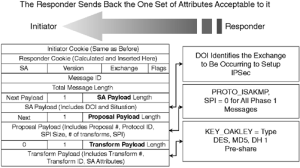

发起方Phase 1 Sending Message 1 报文

- ISAKMP Header—-ISAKMP头部包含发起者的Cookies,响应者的Cookies值为0,待响应者进行Sending Massage 2计算出后填充。Next Payload字段中的值表示Next Payload为SA Payload。

- SA Payload—-在此包含Domain of Interpretation(DOI)来说明这条信息用于IPSec。另外一条重要的信息为situation,Situation通过32bit来标示IPSec SA Proposal和协商在什么环境下进行的。

- Proposal payload—-最主要的信息为Proposal transforms: xx 包含几个第一阶段策略集

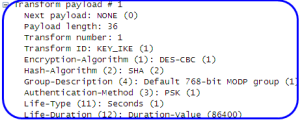

- Transform payload—-第一阶段策略

响应方Phase 1 Sending Message 2 报文

响应者发送第二个报文,第二个报文将发回与第一个报文向匹配的第一阶段策略。

Payloads包含下列信息

- ISAKMP header —- 可以看到ISAKMP header中的cookie被值为各自的值

- SA payload —- SA payload 包含与发起者发送的一致的信息

- Proposal payload —- proposal payload包含的响应方所接受的信息

- Transform payload —- transform payload包含响应方所接受的信息

关于Timeout的协商

IKE SA timeout时间是通过transform payloads来协商. 响应者所接受的transform payload不但要包含所有的属性, 响应者的IKA SA的timeout必须等于或者小于,如果没有这样的transform payload协商失败。响应者的lifetime小于或者等于发起者的,如果小于最后的lifetime还是发起者所指定的默认86400

IKE第一阶段Messages 3、4作用

发起方和响应双方都必须在两者之间产生DH的shared secret(共享秘密)。因为DH的协商时对等体之间的关键部分。

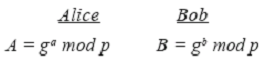

Diffie-Hellman Algorithm

DH算法是IPSec中的核心算法用于协商产生密钥。DH算法计算过程:

开始交换自己的公共密钥(大A),Alice将A给Bob,而Bob将B给Alice,他们再次执行乘幂运算,使用当事人的公共值作为底数,以生成共享密钥

根据定义的group number(1,2,5)产生g和p,并随机产生小a,通过第一个公式求出大A,并且交给Bob,Bob接收到A后将用A和随机产生的b和g,p进行第二公式的运算(Alice也同样),两者所得出的结果是相同即产生共享的密钥(共享秘密),后续加密IPSec实际数据/HMAC的密钥通过这个共享密钥衍生。

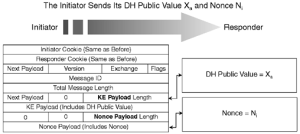

发起方Phase 1 Sending Message 3 报文

第三个报文从发起方到响应方. ISAKMP header包头的信息类似与之前的报文,同样使用1,2所计算的cookies.然而,两个新的payloads定义了此报文类型—key exchange payload and nonce payload

Key exchange (KE) payload—KE payload中携带了DH public value X(之前公式中所提到的大A和大B)

Nonce payload—-临时的payload,产生方法同前讨论的一样

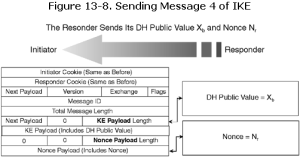

响应方Phase 1 Sending Message 4 报文

第四个包从响应者到发起方,与第三个包非常相似包含响应者的DH public value 和nonce

IKE第一阶段Messages 5、6作用

5,6大体来说是在加密的环境下进行对等体的认证。在5,6前对等体已经计算出了DH的共享秘密,另外基于交换的nonce计算出DH的密钥,两个对等体都预存了共享密钥并产生三个密钥,用于验证对等体及后续IKE加密的交换

这个密钥称为Session key(SKEYs)。下面是产生的三个密钥:

- SKEYID_d—用于计算产生后续IPSec KEY资源

- SKEYID_a—用于数据完成性效验和认证后续IKE报文

- SKEYID_e—用于加密后续IKE报文

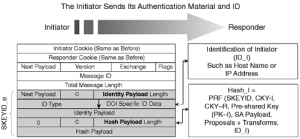

发起方Phase 1 Sending Message 5 报文

- Identity/hash payload使用SKEYID_e加密

- Identity payload—-这个payload包含identity身份信息.发起方的IP地址或主机名

- Hash yaload—-hash payload计算方法

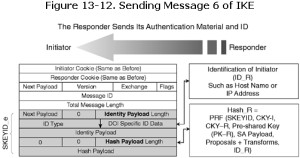

响应者Phase 1 Sending Message 6 报文

Main-Mode第一阶段使用预共享密钥认证概述

Main-mode1-4个包完成了资源交换和收集为了最后IKE两个报文(5,6)的交换(认证)。双方进行验证重新计算hash并与接收到的hash payload进行匹配,如果两个值相同,则认为认证成功。

下列是对等体之间认证的过程

Initiator认证responder

Step1.使用SKEYID_E解密报文

Step2.通过ID_R发现配置的PK-R(pre-shared key or responder)

Step3.计算自身的Hash_R

Step4:如果接收的Hash_R等于自我生成的Hash_R,那么则认证成功

Responder认证initiator

Step1:使用SKEYID_E解密报文

Step2:通过ID_I找到配置的PK-I(pre-shared key or initiator)

Step3:计算自身的Hash_I

Step4:如果接收的Hash_I等于自我生成的Hash_I那么则认证成功

这时IKE SA建立,main-mode使用preshared key认证成功。

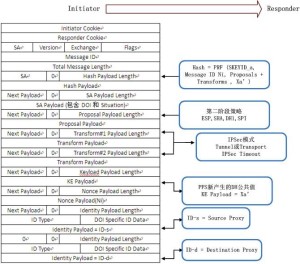

IKE第二阶段Messages 1、2、3作用

- 提交发送方第二阶段策略,发送方对实际流量处理的策略

- 接收方接收其中某一个策略

- 确认,隧道建立,建立IPSec SA.

PFS (perfect forward secrecy)

对于一种密码系统,如果一个密钥被窃取,那么只有被这个密钥加密的数据会被窃取。

有一些加密系统的密钥都是从最开始的一个密钥导出的,所以如果第一个密钥被窃取,攻击者将可能收集到足够的信息来导出其它的密钥。

在使用PFS之前,PFS使得IPSEC第二阶段的密钥是从第一阶段的密钥导出的,使用PFS,使IPSEC的两个阶段的密钥是独立的。所以采用PFS来提高安全性。

PFS是发起者到响应者一个可协商的属性,发起者提出需要支持PFS的信息包含在Quick-Mode中的Key Exchange Attribute Payload中。如果响应者支持PFS,Quick-Mode继续交换。如果响应者不支持,将返回“Attributes Not Supported”响应者并接受发起方PFS的配置。

注意,已Main-Mode提供和接受的方式协商DH组在Quick-Mode中是不可能的。因为Quick-Mode只有一次交换,DH交换必须发生在该交换中。因此,配置在两端的PFS DH组必须匹配。

(测试过程中发现在两端配置PFS可以不必相同,可能是因为IOS版本的区别测试的版本为12.4(15)T5,测试结果:

1. 发起者配置PFS响应者不配置PFS可以正常通讯PFS组为发起者。

2. 发起者配置Group5响应者配置Group2可以正常通讯PFS组为Group2。

3. 发起者配置Group2响应者配置Group5不能通讯。)

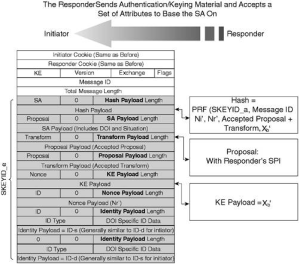

发起者Phase 2 Sending Message 1 报文

响应者Phase 2 Sending Message 2 报文

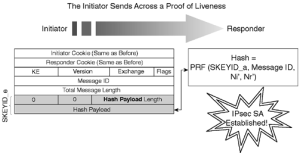

发起者Phase 2 Sending Message 3 报文

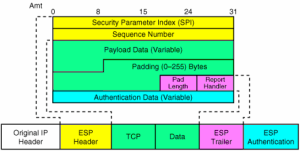

Encapsulating Security Payload(ESP)

网络层协议,协议号50,ESP提供了私密性(加密)、数据完整性、源认证(HMAC)。提供了防重放攻击。封装在原始数据的header和trailer。 注:每种颜色代表所在位置包含的字段

注:每种颜色代表所在位置包含的字段

- Security Parameter Index(SPI)安全参数索引:通过32-bit值定义了数据用于IPSec SA进行的处理

- Sequence number序列号:每一次包交换序列号加1,序列号是一个递增的过程。提供了防重放攻击。(重放攻击:攻击者截获一个加密的数据包不断的向目标发送要求目的解密来消耗资源达到DOS效果)

- Payload Data:IP头后面数据部分

- Authentication Data:HMAC后的值

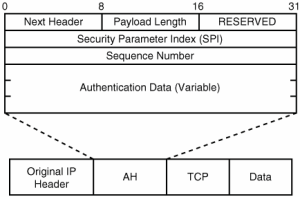

Authentication Header(AH)

AH认证头,网络层协议,协议号为51。提供了重放攻击保护(可选)、数据完整性、源认证(HMAC)与ESP不同的时AH不提供私密性(加密)。在原始IP头部和TCP/UDP头间插入AH头部。

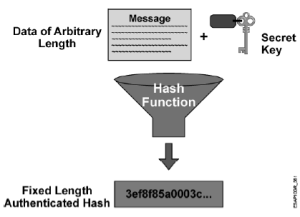

HMAC(Hash Message Authentication Code)

HMAC为IPSec提供了数据完整性、源认证的功能、防止了中间人攻击。下面来介绍HMAC如何提供上述功能。

将原始数据加预先定义的key一起做hash,将hash后的结果和原始数据一同发到目的地,目的地接受到后用预定义key加接收到的原始数据再做一次hash,得出hash值于接收到的进行匹配如果相同则说明数据中途没有被修改。

HMAC图解

注:OSPF路由传递也是运用了这个技术

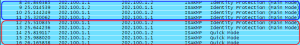

IPSec VPN建连Debug

|

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 36 37 38 39 40 41 42 43 44 45 46 47 48 49 50 51 52 53 54 55 56 57 58 59 60 61 62 63 64 65 66 67 68 69 70 71 72 73 74 75 76 77 78 79 80 81 82 83 84 85 86 87 88 89 90 91 92 93 94 95 96 97 98 99 100 101 102 103 104 105 106 107 108 109 110 111 112 113 114 115 116 117 118 119 120 121 122 123 124 125 126 127 128 129 130 131 132 133 134 135 136 137 138 139 140 141 142 143 144 145 146 147 148 149 150 151 152 153 154 155 156 157 158 159 160 161 162 163 164 165 166 167 168 169 170 171 172 173 174 175 176 177 178 179 180 181 182 183 184 185 186 |

R1#ping 2.2.2.2 so loopback 0 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 2.2.2.2, timeout is 2 seconds: Packet sent with a source address of 1.1.1.1 *Mar 1 00:13:23.203: IPSEC(sa_request): , (key eng. msg.) OUTBOUND local= 202.100.1.1, remote= 202.100.1.2, local_proxy= 1.1.1.1/255.255.255.255/0/0 (type=1), remote_proxy= 2.2.2.2/255.255.255.255/0/0 (type=1), protocol= ESP, transform= esp-des esp-md5-hmac (Tunnel), lifedur= 3600s and 4608000kb, spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x0 *Mar 1 00:13:23.219: ISAKMP:(0): SA request profile is (NULL) *Mar 1 00:13:23.223: ISAKMP: Created a peer struct for 202.100.1.2, peer port 500 *Mar 1 00:13:23.223: ISAKMP: New peer created peer = 0x663EECB4 peer_handle = 0x80000004 *Mar 1 00:13:23.227: ISAKMP: Locking peer struct 0x663EECB4, refcount 1 for isakmp_initiator *Mar 1 00:13:23.231: ISAKMP: local port 500, remote port 500 *Mar 1 00:13:23.231: ISAKMP: set new node 0 to QM_IDLE *Mar 1 00:13:23.235: insert sa successfully sa = 66D01810 *Mar 1 00:13:23.239: ISAKMP:(0):Can not start Aggressive mode, trying Main mode. *Mar 1 00:13:23.243: ISAKMP:(0):found peer pre-shared key matching 202.100.1.2 *Mar 1 00:13:23.247: ISAKMP:(0): constructed NAT-T vendor-rfc3947 ID *Mar 1 00:13:23.251: ISAKMP:(0): constructed NAT-T vendor-07 ID *Mar 1 00:13:23.251: ISAKMP:(0): constructed NAT-T vendor-03 ID *Mar 1 00:13:23.255: ISAKMP:(0): constructed NAT-T vendor-02 ID *Mar 1 00:13:23.255: ISAKMP:(0):Input = IKE_MESG_FROM_IPSEC, IKE_SA_REQ_MM *Mar 1 00:13:23.259: ISAKMP:(0):Old State = IKE_READY New State = IKE_I_MM1 *Mar 1 00:13:23.263: ISAKMP:(0): beginning Main Mode exchange-----开始主模式的交换 *Mar 1 00:13:23.267: ISAKMP:(0): sending packet to 202.100.1.2 my_port 500 peer_port 500 (I) MM_NO_STATE-----1,2个包交换的关键字 *Mar 1 00:13:23.267: ISAKMP:(0):Sending an IKE IPv4 Packet. *Mar 1 00:13:23.515: ISAKMP (0:0): received packet from 202.100.1.2 dport 500 sport 500 Global (I) MM_NO_STATE-----1,2个包交换的关键字 *Mar 1 00:13:23.519: ISAKMP:(0):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH *Mar 1 00:13:23.523: ISAKMP:(0):Old State = IKE_I_MM1 New State = IKE_I_MM2 *.!!!! Success rate is 80 percent (4/5), round-trip min/avg/max = 192/223/240 ms R1#Mar 1 00:13:23.531: ISAKMP:(0): processing SA payload. message ID = 0 *Mar 1 00:13:23.535: ISAKMP:(0): processing vendor id payload *Mar 1 00:13:23.535: ISAKMP:(0): vendor ID seems Unity/DPD but major 69 mismatch *Mar 1 00:13:23.539: ISAKMP (0:0): vendor ID is NAT-T RFC 3947 *Mar 1 00:13:23.543: ISAKMP:(0):found peer pre-shared key matching 202.100.1.2 *Mar 1 00:13:23.543: ISAKMP:(0): local preshared key found *Mar 1 00:13:23.547: ISAKMP : Scanning profiles for xauth ... *Mar 1 00:13:23.551: ISAKMP:(0):Checking ISAKMP transform 1 against priority 10 policy *Mar 1 00:13:23.551: ISAKMP: encryption DES-CBC *Mar 1 00:13:23.551: ISAKMP: hash SHA *Mar 1 00:13:23.555: ISAKMP: default group 1 -----第一阶段策略 *Mar 1 00:13:23.555: ISAKMP: auth pre-share *Mar 1 00:13:23.559: ISAKMP: life type in seconds *Mar 1 00:13:23.559: ISAKMP: life duration (VPI) of 0x0 0x1 0x51 0x80 *Mar 1 00:13:23.563: ISAKMP:(0):atts are acceptable. Next payload is 0-----1,2包交换正常的回显 *Mar 1 00:13:23.567: ISAKMP:(0):Acceptable atts:actual life: 0 *Mar 1 00:13:23.571: ISAKMP:(0):Acceptable atts:life: 0 *Mar 1 00:13:23.571: ISAKMP:(0):Fill atts in sa vpi_length:4 *Mar 1 00:13:23.575: ISAKMP:(0):Fill atts in sa life_in_seconds:86400 *Mar 1 00:13:23.575: ISAKMP:(0):Returning Actual lifetime: 86400 *Mar 1 00:13:23.579: ISAKMP:(0)::Started lifetime timer: 86400. *Mar 1 00:13:23.579: ISAKMP:(0): processing vendor id payload *Mar 1 00:13:23.583: ISAKMP:(0): vendor ID seems Unity/DPD but major 69 mismatch *Mar 1 00:13:23.587: ISAKMP (0:0): vendor ID is NAT-T RFC 3947 *Mar 1 00:13:23.591: ISAKMP:(0):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE *Mar 1 00:13:23.591: ISAKMP:(0):Old State = IKE_I_MM2 New State = IKE_I_MM2 *Mar 1 00:13:23.611: ISAKMP:(0): sending packet to 202.100.1.2 my_port 500 peer_port 500 (I) MM_SA_SETUP-----3,4包交换关键字 *Mar 1 00:13:23.615: ISAKMP:(0):Sending an IKE IPv4 Packet. *Mar 1 00:13:23.619: ISAKMP:(0):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE *Mar 1 00:13:23.623: ISAKMP:(0):Old State = IKE_I_MM2 New State = IKE_I_MM3 *Mar 1 00:13:23.959: ISAKMP (0:0): received packet from 202.100.1.2 dport 500 sport 500 Global (I) MM_SA_SETUP-----3,4包交换关键字 *Mar 1 00:13:23.963: ISAKMP:(0):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH *Mar 1 00:13:23.967: ISAKMP:(0):Old State = IKE_I_MM3 New State = IKE_I_MM4 *Mar 1 00:13:24.075: ISAKMP:(0): processing KE payload. message ID = 0 *Mar 1 00:13:24.119: ISAKMP:(0): processing NONCE payload. message ID = 0 *Mar 1 00:13:24.119: ISAKMP:(0):found peer pre-shared key matching 202.100.1.2 *Mar 1 00:13:24.123: ISAKMP:(1003): processing vendor id payload *Mar 1 00:13:24.127: ISAKMP:(1003): vendor ID is Unity *Mar 1 00:13:24.131: ISAKMP:(1003): processing vendor id payload *Mar 1 00:13:24.131: ISAKMP:(1003): vendor ID is DPD *Mar 1 00:13:24.135: ISAKMP:(1003): processing vendor id payload *Mar 1 00:13:24.139: ISAKMP:(1003): speaking to another IOS box! *Mar 1 00:13:24.139: ISAKMP:received payload type 20 *Mar 1 00:13:24.143: ISAKMP:received payload type 20 *Mar 1 00:13:24.147: ISAKMP:(1003):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE *Mar 1 00:13:24.147: ISAKMP:(1003):Old State = IKE_I_MM4 New State = IKE_I_MM4 *Mar 1 00:13:24.151: ISAKMP:(1003):Send initial contact *Mar 1 00:13:24.151: ISAKMP:(1003):SA is doing pre-shared key authentication using id type ID_IPV4_ADDR *Mar 1 00:13:24.155: ISAKMP (0:1003): ID payload next-payload : 8 type : 1 address : 202.100.1.1 protocol : 17 port : 500 length : 12 *Mar 1 00:13:24.155: ISAKMP:(1003):Total payload length: 12 *Mar 1 00:13:24.155: ISAKMP:(1003): sending packet to 202.100.1.2 my_port 500 peer_port 500 (I) MM_KEY_EXCH *Mar 1 00:13:24.159: ISAKMP:(1003):Sending an IKE IPv4 Packet. *Mar 1 00:13:24.163: ISAKMP:(1003):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE *Mar 1 00:13:24.163: ISAKMP:(1003):Old State = IKE_I_MM4 New State = IKE_I_MM5 *Mar 1 00:13:24.419: ISAKMP (0:1003): received packet from 202.100.1.2 dport 500 sport 500 Global (I) MM_KEY_EXCH *Mar 1 00:13:24.423: ISAKMP:(1003): processing ID payload. message ID = 0 *Mar 1 00:13:24.427: ISAKMP (0:1003): ID payload next-payload : 8 type : 1 address : 202.100.1.2 protocol : 17 port : 500 length : 12 *Mar 1 00:13:24.431: ISAKMP:(0):: peer matches *none* of the profiles *Mar 1 00:13:24.435: ISAKMP:(1003): processing HASH payload. message ID = 0 *Mar 1 00:13:24.439: ISAKMP:(1003):SA authentication status:authenticated *Mar 1 00:13:24.443: ISAKMP:(1003):SA has been authenticated with 202.100.1.2 *Mar 1 00:13:24.447: ISAKMP: Trying to insert a peer 202.100.1.1/202.100.1.2/500/, and inserted successfully 663EECB4. *Mar 1 00:13:24.451: ISAKMP:(1003):Input = IKE_MESG_FROM_PEER, IKE_MM_EXCH-----5,6包认证关键字 *Mar 1 00:13:24.455: ISAKMP:(1003):Old State = IKE_I_MM5 New State = IKE_I_MM6 *Mar 1 00:13:24.467: ISAKMP:(1003):Input = IKE_MESG_INTERNAL, IKE_PROCESS_MAIN_MODE *Mar 1 00:13:24.471: ISAKMP:(1003):Old State = IKE_I_MM6 New State = IKE_I_MM6 *Mar 1 00:13:24.487: ISAKMP:(1003):Input = IKE_MESG_INTERNAL, IKE_PROCESS_COMPLETE *Mar 1 00:13:24.491: ISAKMP:(1003):Old State = IKE_I_MM6 New State = IKE_P1_COMPLETE *Mar 1 00:13:24.507: ISAKMP:(1003):beginning Quick Mode exchange, M-ID of 1248492922 *Mar 1 00:13:24.511: ISAKMP:(1003):QM Initiator gets spi *Mar 1 00:13:24.519: ISAKMP:(1003): sending packet to 202.100.1.2 my_port 500 peer_port 500 (I) QM_IDLE *Mar 1 00:13:24.523: ISAKMP:(1003):Sending an IKE IPv4 Packet. *Mar 1 00:13:24.527: ISAKMP:(1003):Node 1248492922, Input = IKE_MESG_INTERNAL, IKE_INIT_QM *Mar 1 00:13:24.531: ISAKMP:(1003):Old State = IKE_QM_READY New State = IKE_QM_I_QM1 *Mar 1 00:13:24.531: ISAKMP:(1003):Input = IKE_MESG_INTERNAL, IKE_PHASE1_COMPLETE *Mar 1 00:13:24.535: ISAKMP:(1003):Old State = IKE_P1_COMPLETE New State = IKE_P1_COMPLETE *Mar 1 00:13:24.867: ISAKMP (0:1003): received packet from 202.100.1.2 dport 500 sport 500 Global (I) QM_IDLE *Mar 1 00:13:24.875: ISAKMP:(1003): processing HASH payload. message ID = 1248492922 *Mar 1 00:13:24.875: ISAKMP:(1003): processing SA payload. message ID = 1248492922 *Mar 1 00:13:24.879: ISAKMP:(1003):Checking IPSec proposal 1 *Mar 1 00:13:24.879: ISAKMP: transform 1, ESP_DES *Mar 1 00:13:24.883: ISAKMP: attributes in transform: *Mar 1 00:13:24.883: ISAKMP: encaps is 1 (Tunnel) *Mar 1 00:13:24.887: ISAKMP: SA life type in seconds *Mar 1 00:13:24.887: ISAKMP: SA life duration (basic) of 3600 ----第二阶段策略 *Mar 1 00:13:24.891: ISAKMP: SA life type in kilobytes *Mar 1 00:13:24.891: ISAKMP: SA life duration (VPI) of 0x0 0x46 0x50 0x0 *Mar 1 00:13:24.895: ISAKMP: authenticator is HMAC-MD5 *Mar 1 00:13:24.899: ISAKMP:(1003):atts are acceptable-----第二阶段策略被接受 *Mar 1 00:13:24.903: IPSEC(validate_proposal_request): proposal part #1 *Mar 1 00:13:24.903: IPSEC(validate_proposal_request): proposal part #1, (key eng. msg.) INBOUND local= 202.100.1.1, remote= 202.100.1.2, local_proxy= 1.1.1.1/255.255.255.255/0/0 (type=1), remote_proxy= 2.2.2.2/255.255.255.255/0/0 (type=1), protocol= ESP, transform= NONE (Tunnel), lifedur= 0s and 0kb, spi= 0x0(0), conn_id= 0, keysize= 0, flags= 0x0 *Mar 1 00:13:24.915: Crypto mapdb : proxy_match src addr : 1.1.1.1 dst addr : 2.2.2.2 protocol : 0 src port : 0 dst port : 0 *Mar 1 00:13:24.923: ISAKMP:(1003): processing NONCE payload. message ID = 1248492922 *Mar 1 00:13:24.923: ISAKMP:(1003): processing ID payload. message ID = 1248492922 *Mar 1 00:13:24.927: ISAKMP:(1003): processing ID payload. message ID = 1248492922 *Mar 1 00:13:24.939: ISAKMP:(1003): Creating IPSec SAs *Mar 1 00:13:24.943: inbound SA from 202.100.1.2 to 202.100.1.1 (f/i) 0/ 0 (proxy 2.2.2.2 to 1.1.1.1) *Mar 1 00:13:24.947: has spi 0xD8379EFE and conn_id 0 *Mar 1 00:13:24.947: lifetime of 3600 seconds *Mar 1 00:13:24.951: lifetime of 4608000 kilobytes *Mar 1 00:13:24.951: outbound SA from 202.100.1.1 to 202.100.1.2 (f/i) 0/0 (proxy 1.1.1.1 to 2.2.2.2) *Mar 1 00:13:24.955: has spi 0xF47CF172 and conn_id 0 *Mar 1 00:13:24.959: lifetime of 3600 seconds *Mar 1 00:13:24.959: lifetime of 4608000 kilobytes *Mar 1 00:13:24.963: ISAKMP:(1003): sending packet to 202.100.1.2 my_port 500 peer_port 500 (I) QM_IDLE *Mar 1 00:13:24.967: ISAKMP:(1003):Sending an IKE IPv4 Packet. *Mar 1 00:13:24.971: ISAKMP:(1003):deleting node 1248492922 error FALSE reason "No Error" *Mar 1 00:13:24.975: ISAKMP:(1003):Node 1248492922, Input = IKE_MESG_FROM_PEER, IKE_QM_EXCH *Mar 1 00:13:24.979: ISAKMP:(1003):Old State = IKE_QM_I_QM1 New State = IKE_QM_PHASE2_COMPLETE *Mar 1 00:13:24.987: IPSEC(key_engine): got a queue event with 1 KMI message(s) *Mar 1 00:13:24.991: Crypto mapdb : proxy_match src addr : 1.1.1.1 dst addr : 2.2.2.2 protocol : 0 src port : 0 dst port : 0 *Mar 1 00:13:24.999: IPSEC(crypto_ipsec_sa_find_ident_head): reconnecting with the same proxies and peer 202.100.1.2 *Mar 1 00:13:24.999: IPSEC(policy_db_add_ident): src 1.1.1.1, dest 2.2.2.2, dest_port 0 *Mar 1 00:13:25.003: IPSEC(create_sa): sa created, (sa) sa_dest= 202.100.1.1, sa_proto= 50, sa_spi= 0xD8379EFE(3627523838), ------ SPI (可以理解成IPSEC SA) sa_trans= esp-des esp-md5-hmac , sa_conn_id= 3 *Mar 1 00:13:25.011: IPSEC(create_sa): sa created, (sa) sa_dest= 202.100.1.2, sa_proto= 50, sa_spi= 0xF47CF172(4101828978), ----- SPI sa_trans= esp-des esp-md5-hmac , sa_conn_id= 4 *Mar 1 00:13:25.019: IPSEC(update_current_outbound_sa): updated peer 202.100.1.2 current outbound sa to SPI F47CF172 |